27 czerwca 2018 New York Times napisał, ze pewna firma branży nowych technologii sprzedaje za 120 tysięcy dolarów, kawałek wirtualnego gruntu o wymiarach 10 x 10 metrów.

Gdzie? W wirtualnym świecie. Ceny są różne, zależą od miejsca, dzielnicy, sąsiadów. Wszystko jak w realu. Tylko że to wszystko jest wirtualne.

W 2017 roku, w ciągu 30 sekund firma Decentraland zebrała od inwestorów 26 milionów dolarów. Te pieniądze nie były wirtualne. Były prawdziwe.

Zastanówmy się, w jaki sposób wywołano taki popyt na wirtualne dobra. Zapraszam do świata blockchain, wirtualny świat Decentraland istnieje tylko tam, w cyfrowym świecie technologii blockchain.

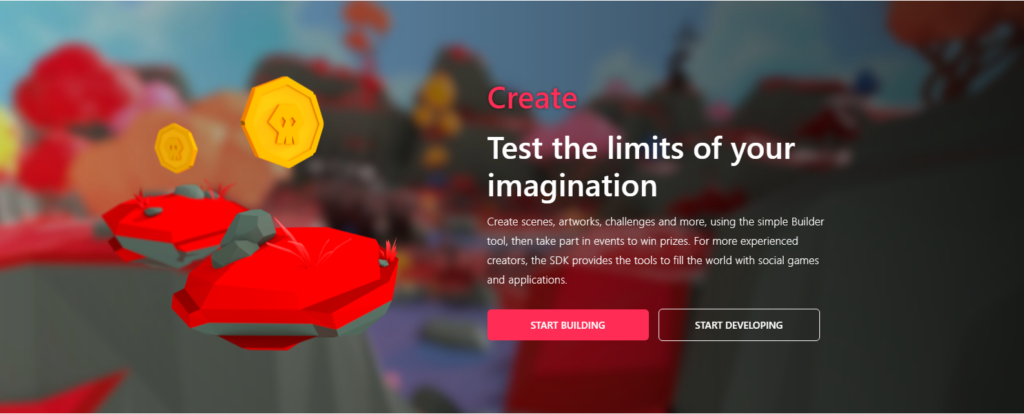

Decentraland to platforma rzeczywistości wirtualnej oparta na blockchainie Ethereum. Umożliwia tworzenie treści i aplikacji oraz obrót nimi.

Użytkownicy platformy mogą tworzyć, doświadczać i zarabiać. Mogą nabywać wirtualną ziemię. Akt własności uzyskuje poświadczenie w blockchanie. Właściciele kontrolują jakie treści pojawiają się na ich gruntach. Są to zarówno elementy 3D, jak i interaktywne systemy np. gry lub usługi.

Walutą w tym świecie jest token MANA. Można nim płacić za grunty, towary i usługi. Wszystko oczywiście cyfrowe.

Decentraland chce tworzyć fizyczne społeczności, które w cyfrowym świecie 3D będą miały sąsiadów, wciągające rozrywki i możliwość prowadzenia biznesu.

W przeciwieństwie do innych wirtualnych światów i sieci społecznościowych Decentraland nie jest kontrolowany przez właściciela czy grupę właścicieli. Nie ma centralnego zarządcy, który mógłby wpływać na ceny gruntów, wartość waluty lub sterować dostępem do tego świata.

Decentraland zapewnia infrastrukturę do obsługi tego zdecentralizowanego świata.

Historia

Wirtualny świat został zapoczątkowany przez parcelę (blok) Genesis o współrzędnych (0,0).

Pierwszy etap to początek funkcjonowania gospodarki. Napędzają ją właściciele ziemi, którzy są jednocześnie dystrybutorami treści. Programiści tworzą aplikacje, rozpowszechniają je wśród innych użytkowników i zarabiają na nich.

Zostaje wdrożony system wymiany informacji P2P, system skryptów umożliwiający tworzenie interaktywnych treści, czat głosowy oraz system szybkich płatności kryptowalutowych. Wszystko to ma umożliwić budowani więzi społecznych.

System skryptów umożliwia właścicielom gruntów opisywania zachowania i interakcji obiektów 3D, dźwięków i aplikacji działających na ich działkach.

System szybkich, tanich płatności umożliwia rozwój gospodarki szybko zmieniającego się wirtualnego świata.

Świat Umożliwiający Wirtualne Podróże

Tworzeniem nowych działek rządzi reguła sąsiedztwa. Nowe działki muszą przylegać do istniejących. To pozwala na przestrzenne kreowanie nowych treści i tworzenie dzielnic, które mają osiągnąć jakiś cel lub są poświęcone specjalnemu tematowi.

Każda parcela ma swój adres i określoną, stałą liczbę sąsiadów. Dodatkowo sąsiednie parcele można oglądać z daleka. To znaczy, że można z pewnej odległości oglądać jakie atrakcje czekają na nas, na konkretnej działce.

Dla twórców tematycznych treści ustanowienie tematycznych dzielnic umożliwia dostęp do ukierunkowanego (poświęconego danemu tematowi) ruchu, który może być ich celem. Użytkownikom końcowym umożliwia okrywanie tematycznych wrażeń. Użytkownicy mogą podróżować po dzielnicach i wchodzić w interakcje z aplikacjami, na które się natkną.

Decentraland – Podstawy Gospodarki

Twórcy mogą w pełni wykorzystać ekonomiczne interakcje swoich aplikacji z użytkownikami. Platforma Decentraland umożliwia obrót walutą, towarami i usługami. Aby uniknąć problemów z nieuprawnionym kopiowaniem cyfrowych obiektów lub treści wdrożono system tożsamości do ustalania autorstwa. Użytkownicy mogą śledzić i weryfikować zgody autora za pomocą podpisów kryptograficznych.

Aplikacje, gry i dynamiczne sceny 3D są tworzone za pomocą jeżyka skryptowego platformy. Umożliwia on tworzenie obiektów, ładowanie tekstur, dźwięków, kodowanie interakcji z użytkownikiem, połączeń zewnętrznych czy realizację płatności.

Celem jest ogniskowanie zainteresowania użytkowników w tematycznych obszarach. Właściciele działek w tych obszarach będą czerpali korzyści z udostępniania zlokalizowanych tam treści.

Produkty, usługi i wydarzenia mogą być reklamowane przy użyciu bilboardów. Niektóre dzielnice mogą stać się wirtualnymi wersjami Times Square w Nowym Jorku. Marki produktów czy treści, by zaangażować odbiorców mogą być opiniowane i pozycjonowane.

Nie ma ograniczeń w rodzaju działalności. Mogą być organizowane szkolenia, konferencje, terapie, jak i wirtualna turystyka.

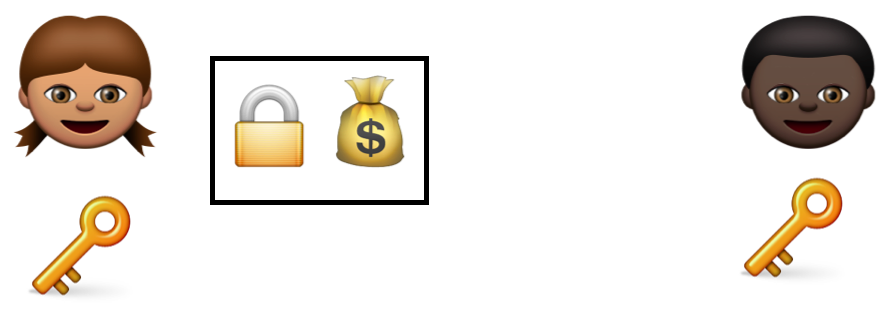

Księga własności jest tworzona za pomocą smart kontraktów Ethereum. Każda działka, czyli LAND ma swoje współrzędne, właściciela i plik opisujący to, co właściciel oferuje na swojej działce. Plik ten jest aktualizowany, gdy pojawiają się nowe atrakcje.

Działki są kupowane za zamienne (nieróżniące się między sobą) tokeny standardu ERC20 o nazwie MANA.

Nowe działki muszą przylegać do istniejących.

Awatary

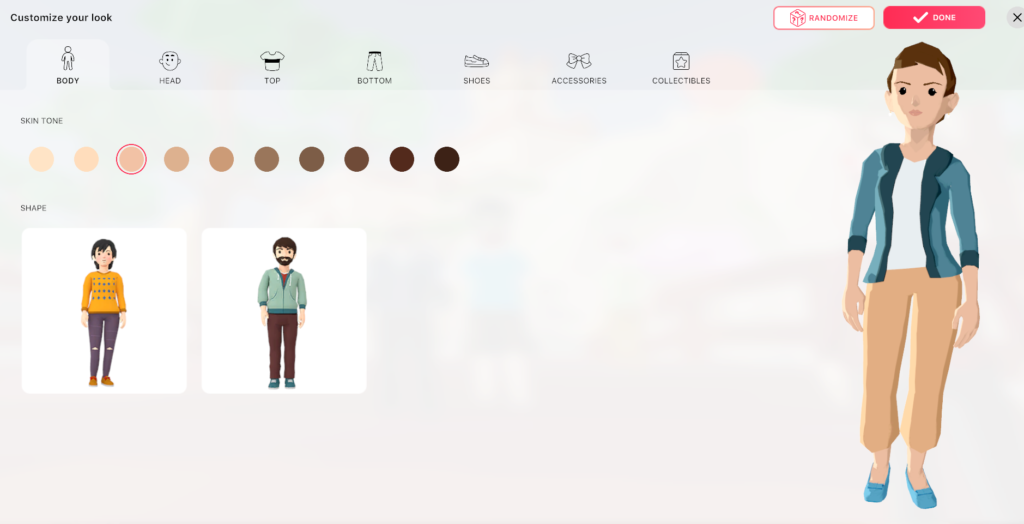

Gdy odwiedzasz Decentraland jako właściciel działki, zarejestrowany użytkownik lub jako gość, funkcjonujesz tam w swoim cyfrowym bycie, czyli jako Awatar.

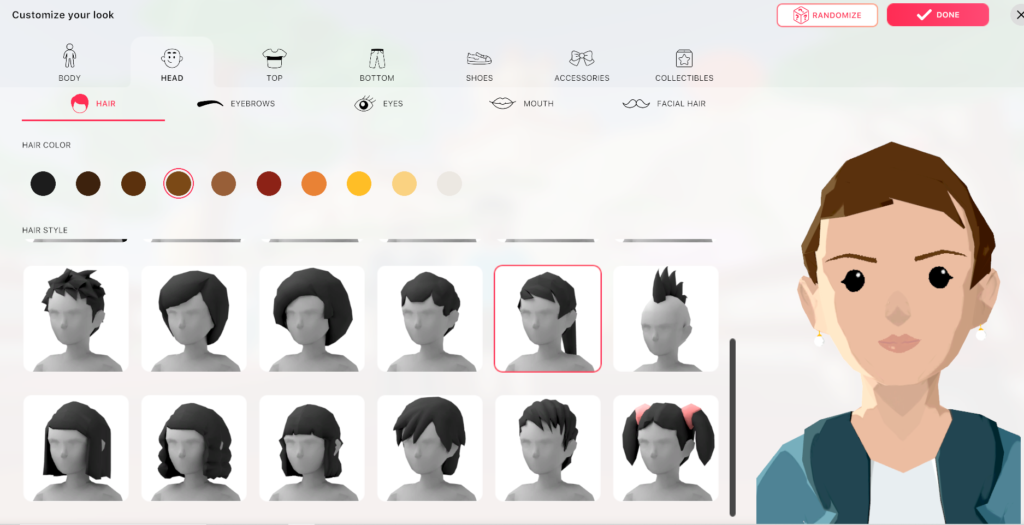

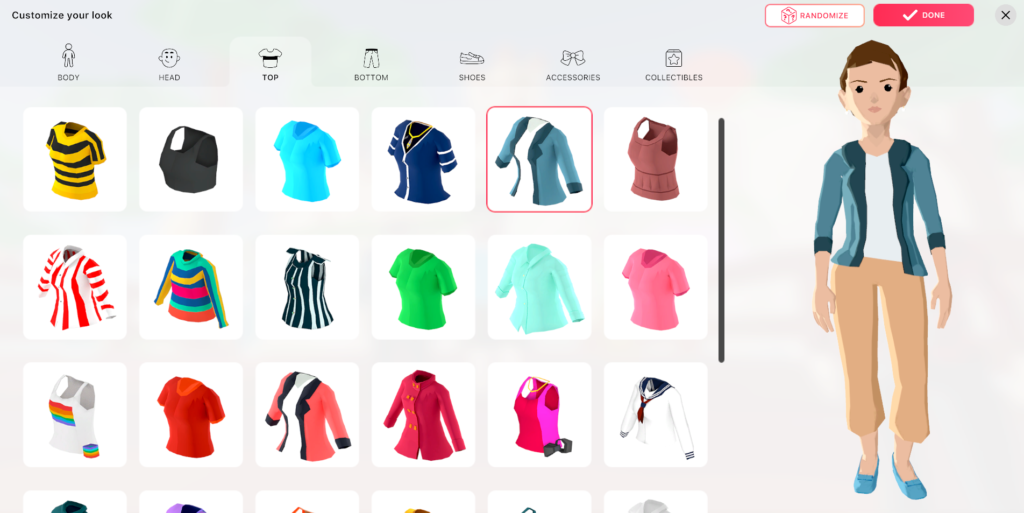

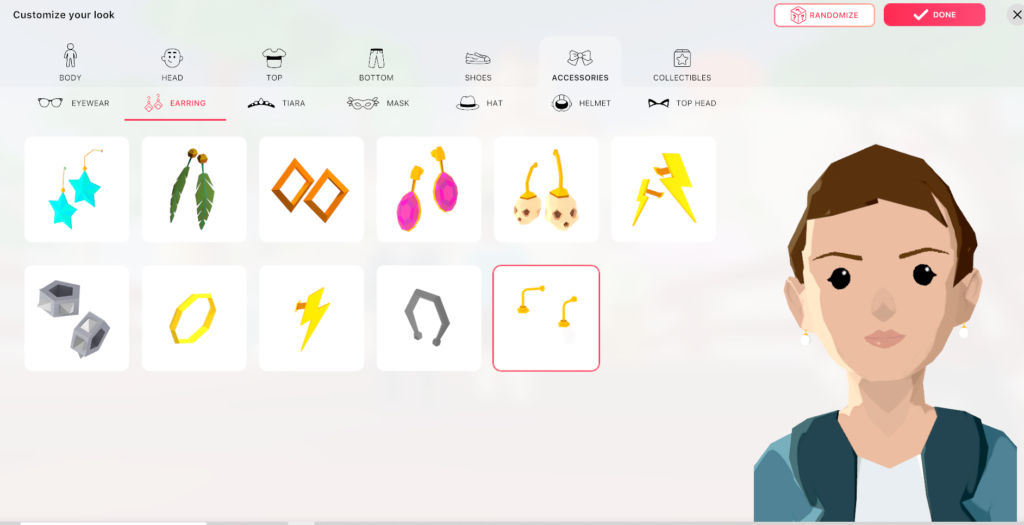

Oczywiście decydujesz o tym, jak wyglądasz. Możliwości jest dużo. Wybierasz kolor skóry, oczu, fryzurę, wąsy lub brodę (lub bez) i inne.

Możesz mieć fryzurę grzecznej dziewczynki lub niekoniecznie.

Jest też trochę ciuchów.

I odrobina biżuterii.

Możliwości jest sporo.